La struttura di un sistema di controllo accessi cambia in base al numero e alla morfologia dei varchi da monitorare nonché dalla tecnologia di identificazione.

La struttura di un sistema di controllo accessi cambia in base al numero e alla morfologia dei varchi da monitorare nonché dalla tecnologia di identificazione.

Le serrature elettroniche hanno acquisito una posizione di rilievo nel mondo dei sistemi di sicurezza. Mentre le serrature meccaniche possono solamente essere aperte o chiuse dell’appropriata chiave, le serrature elettroniche introducono concetti intelligenti che fanno si che le informazioni riguardanti l’utilizzo del varco vengano archiviate per ricostruire a priori la sequenza di utilizzo del varco stesso.

Un sistema di controllo accessi determina CHI è abilitato ad entrare o uscire, DOVE è abilitato a entrare e QUANDO è abilitato a varcare l’accesso controllato.

I sistemi di controllo accessi installati da Rivetta Sistemi si dividono in:

- Controllo accessi centralizzato basato su sistema Gate+

- Controllo accessi standalone

- Controllo accessi tramite serratture digitali wireless

- Sistemi di controllo accessi a mani libere con tag attivi

- Controllo accessi veicolare tramite lettura targhe o lettura tag a lunga distanza (UHF)

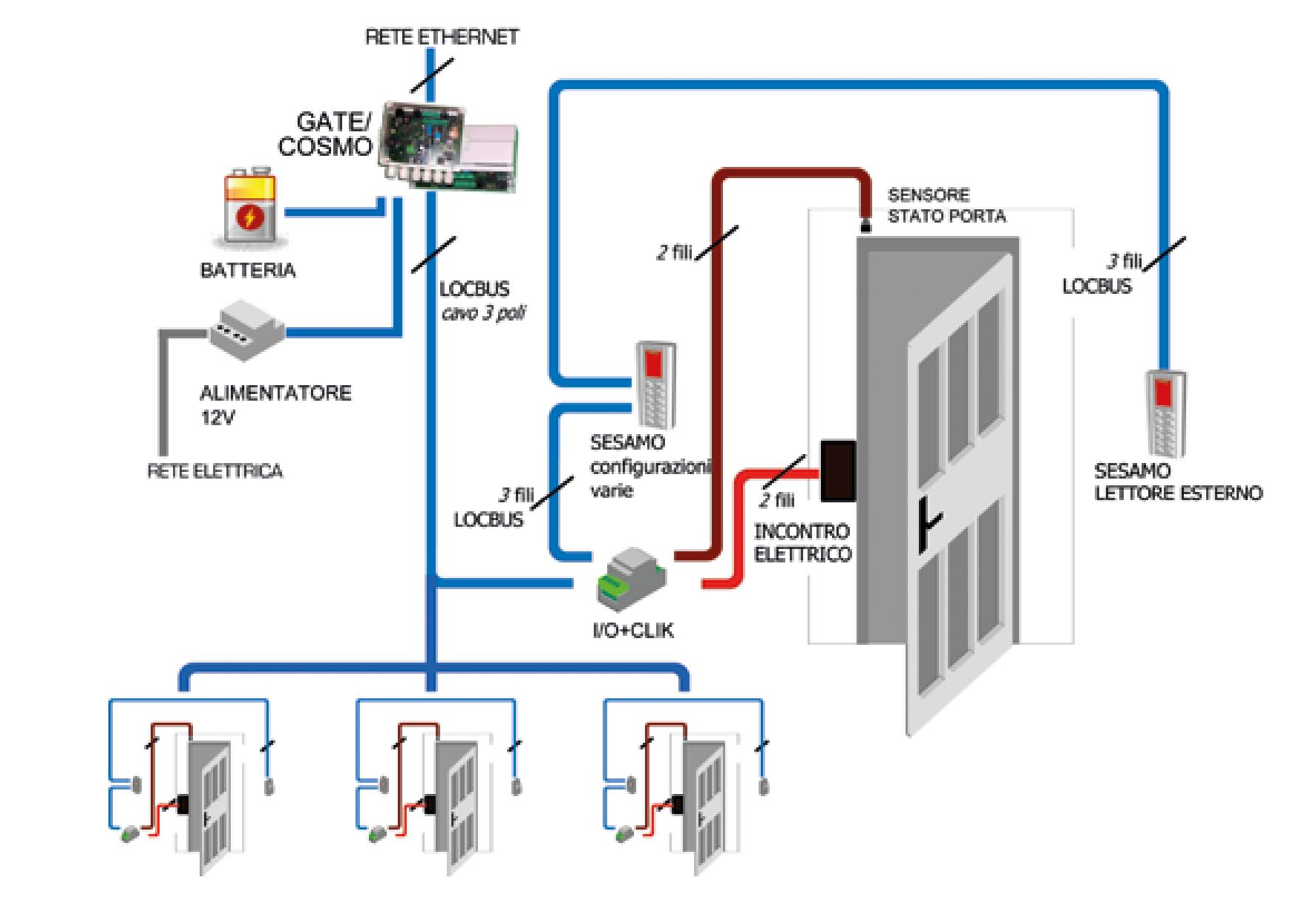

Configurazione del sistema di controllo accessi basato sul sistema Gate

Tramite il sistema Gate+ è possibile gestire fino a 8 testine indipendenti in grado di autorizzare l’accesso tramite incontri elettrificati, tornelli, cancelli.

Pro: Possibilità di gestire 8 varchi per ogni modulo Gate+ installato (nessun limite nel numero di Gate+ utilizzabili), possibilità di segnalare apertura prolungata della porta, possibilità di integrare sensori di terze parti (prossimità, intrusione, buzzer,relè) possibilità di interfacciarsi a sistemi antintrusione, possibilità di utilizzare testina 125Khz o 13.56Mhz.

Contro: necessità di elettrificare porte e predisposizione punto di rete ethernet presso ogni modulo Gate+

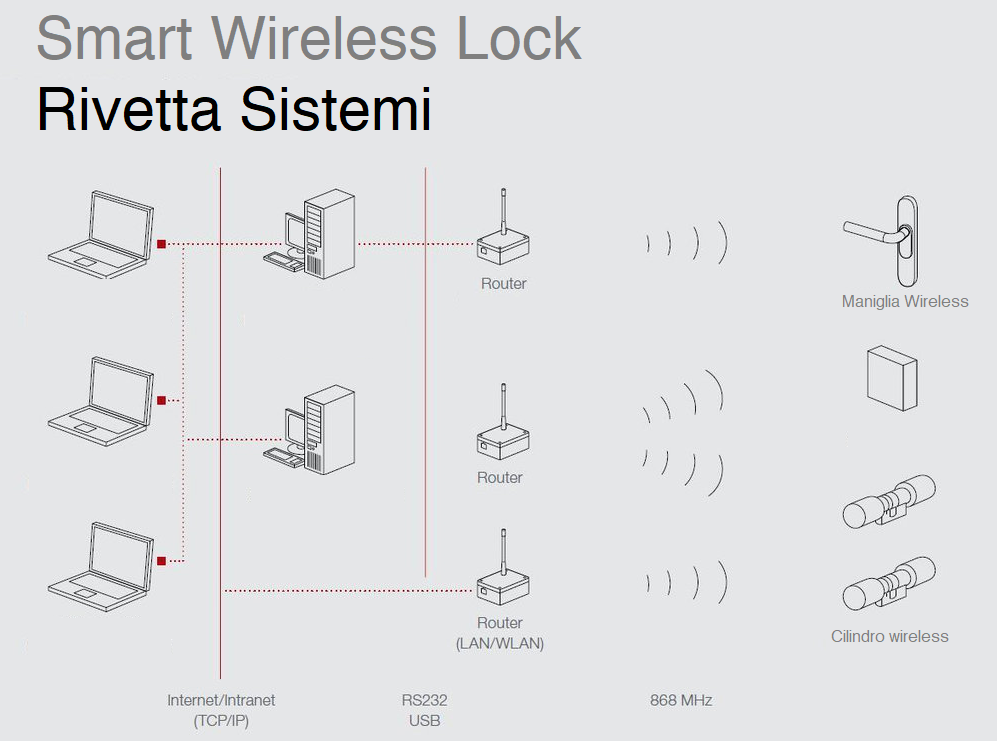

Configurazione del sistema di controllo accessi basato sul sistema di serrature wireless intelligenti WSL

Il sisteme WSL (Wireless Smart Lock) permette di realizzare un sistema di controllo accessi wireless senza la necessità di elettrificare le porte e limitando il cablaggio dei vari moduli.

Pro: costi di installazione contenuti in quanto non è necessario elettrificare porte, possibilità di installare i cilindri e le maniglie sostituendo quelle esistenti.

Contro: non è possibile integrare sensori di terze parti (contatti magnetici, sensori di intrusione)

Quali sono le credenziali di accesso?

Le credenziali di accesso di un utente vengono lette da un lettore il quale manda i dati ad un pannello di controllo. Il pannello di controllo compara le credenziali di accesso dell’utente con quelle presenti nel database e consente o meno il passaggio attraverso il varco controllato.

Ci sono sostanzialmente tre metodi di autentificazione al passaggio dell’accesso:

- il primo ruota attorno a qualcosa che l’utente conosce, password,PIN

- il secondo ruota attorno a qualcosa che l’utente possiede, badge RFID, o magnetico

- il terzo trae fondamento da caratteristiche fisiche che l’utente possiede (biometria)

A seconda dei tre metodi di autentificazione vi saranno tre diversi tipi di lettori:

– un lettore a tastiera per comporre la password

– un dispositivo che legga i badge magnetici o RFID

– un dispositivo biometrico in grado di leggere le caratteristiche fisiche dell’utente (impronta digitale)

Da cosa è composto un sistema per il controllo accessi

– antipanico,

– portoni,

– tornello tripode,

– tornelli a tutta altezza,

– sbarre veicolari,

– portello automatico…ecc

- Attuatori elettro-meccanici

– le elettroserrature e gli incontri elettrici per porte, portoni a battente e cancelletti;

– i pistoni ad azionamento elettrico o pneumatico per porte blindate e tornelli;

– i motori elettrici per cancelli

A seconda dei metodi di autentificazione ci saranno tre diversi lettori:

A seconda dei metodi di autentificazione ci saranno tre diversi lettori:

– lettore con tastiera per comporre password

– dispositivo di lettura badge magnetici o RFID

– dispositivo biometrico in grado di leggere determinate caratteristiche fisiche (impronte digitali solitamente)

- Sensori per la segnalazione dello stato fisico del varco

Il funzionamento di un attuatore dipende dallo stato della porta. Gli stati fisici della porta sono normalmente forniti da un interruttore a magnete posto sulla porta all’interno del varco, mentre quelli di bloccata e sbloccata sono forniti dall’attuatore. Con questi moduli di segnalazione si è a conoscenza dello stato della porta controllata: porta chiusa e sbloccata, chiusa e bloccata, aperta e sbloccata.

Il software di gestione deve essere in grado di gestire le policy di accesso e di rielaborare i dati just in time.

Scopri le caratteristiche del nostro software per la gestione degli accessi. Software RealTime.

> Le tecnologie impiegate nei sistemi di controllo accessi >